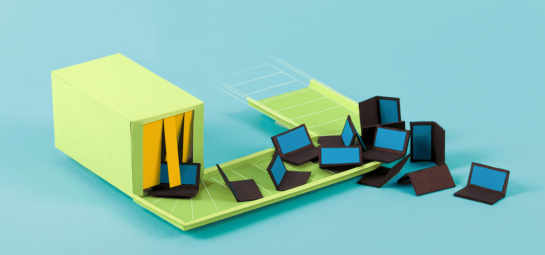

Der Aufschwung des mobilen Arbeitens bedeutet, dass immer mehr Mitarbeiter ihre eigenen Geräte für die Arbeit verwenden, wie beispielsweise Laptops, Tablets oder Smartphones.

Für Angestellte bedeutet das mehr Freiheit und Flexibilität. Für IT-Abteilungen kann sich BYOD (bring your own device, Benutzung eigener Endgeräte) jedoch zu einem Sicherheits-Albtraum entwickeln. Im Folgenden finden Sie die fünf größten Sicherheitsrisiken, die BYOD mit sich bringt:

1. Datenpannen

Die Implementierung jeglicher IT-Sicherheitsstrategien wird durch BYOD-Geräte, insbesondere mobile Varianten, komplizierter. Mobile Geräte werden von Angestellten häufiger verloren. In der Regel sind sie im Vergleich zu Geräten, die von Organisationen verwaltet werden, schlechter geschützt.

Weiterhin beinhalten BYOD-Geräte üblicherweise eine Mischung persönlicher und geschäftlicher Daten. Sowohl Sicherung als auch Fernzugriff gestalten sich für die IT schwieriger, falls ein Problem auftritt.

Das mobile Arbeiten hat zu einem Aufschwung in der Anzahl der Datenpannen geführt. Lesen Sie in diesem Blogartikel mehr darüber, wie mobiles Arbeiten die Welt der Cybersicherheit verändert hat.

2. Ungesicherte Netzwerke

Aufgrund der Flexibilität, die sie bieten, nutzen Mitarbeiter BYOD-Geräte oft auch unterwegs. Einer der Hauptgründe, warum sich viele Menschen überhaupt für BYOD entscheiden. Das öffentliche Wi-Fi-Netzwerk im Café kommt sehr gelegen, wenn man bei der Arbeit gern einen besonders guten Cappuccino trinken möchte. Allerdings stellt die Verbindung zu einem ungesicherten Wi-Fi-Netzwerk ein Risiko für die sensiblen Daten der Organisation dar. Stellt ein Angestellter eine Verbindung zu einem öffentlichen Wi-Fi-Netzwerk her, wird sein Gerät für Angriffe folgender Arten anfällig:

- Honeypots: Angebliche Wi-Fi-Hotspots, die von Angreifern eingerichtet wurden, die für Endbenutzer normal erscheinen.

- Snooping: Angreifer greifen auf den Netzwerk-Datenverkehr zwischen zwei Geräten zu, wodurch möglicherweise sensible Daten der Organisation für Dritte zugänglich werden.

Bei der Erstellung Ihrer BYOD-Richtlinien müssen Sie unbedingt solch „Drittorte“ wie Cafés und Bars und deren Netzwerke berücksichtigen.

3. Unklare Grenzen

Schon unklare Sicherheitserwartungen stellen jede IT-Abteilung vor Probleme. Wenn dazu noch BYOD ins Spiel kommt, sind dem nächsten Sicherheitsalptraum Tür und Tor geöffnet.

Weshalb?

Es ist davon auszugehen, dass ein Mitarbeiter sein persönliches Gerät, welches er für die Arbeit nutzt, auch privat verwendet. Leider bedeutet das auch, dass davon ausgegangen werden muss, dass Sicherheits-Best Practices weniger gut eingehalten werden.

Viele sind bei der Verwendung eines Laptops in ihrer Freizeit nicht so vorsichtig, wie wenn sie ein Gerät auf der Arbeit verwenden. Da dieses persönliche Gerät aber auch für die Arbeit benutzt wird, geht damit das Risiko einher, dass vertrauliche Organisationsdaten in die Hände Dritter gelangen könnten. Deshalb ist es besonders wichtig, für jene Mitarbeiter strenge Sicherheitsvorgaben zu formulieren, die mit einem eigenen Gerät arbeiten.

4. Die Schatten-IT

Wird ein persönliches Gerät im Rahmen der BYOD-Richtlinie im Wissen der IT-Abteilung verwendet, kann die Situation kontrolliert werden. Wird jedoch ohne Kenntnis der IT-Abteilung ein persönliches Gerät verwendet, kann dies zu erheblichen Problemen führen. An diesem Punkt stoßen die Risiken des BYOD auf ein anderes, unberechenbares Phänomen: Die Schatten-IT.

Da diese unsichtbaren Risiken unter ihrem Radar ablaufen, kann die IT-Abteilung nichts dagegen ausrichten. Die Schatten-IT vergrößert die potentielle Angriffsfläche der Organisation, wodurch sie beispielsweise anfälliger für Datenpannen und ähnliches wird.

Erfahren Sie in diesem Blogartikel mehr über die Schatten-IT.

5. Malware

Ein weiteres Sicherheitsrisiko, welches mit BYOD-Geräten (insbesondere Smartphones) einhergeht ist, dass sie anfälliger dafür sind, mit Schadsoftware infiziert zu werden, als andere Geräte. Besorgniserregend ist, dass dies oft geschieht, ohne dass die Benutzer dies überhaupt bemerken. Es passiert relativ häufig, dass Smartphone-Benutzer unbewusst Schadsoftware auf ihre Geräte herunterladen, wodurch Angreifer möglicherweise Zugriff auf die Daten erlangen oder gar Sicherheitssoftware deinstallieren könnten.

Sie möchten Angreifern einen Schritt voraus bleiben?

Cyberangriffe werden immer raffinierter. Somit erfährt die IT-Sicherheit einen immer höheren Stellenwert. Erfahren Sie in diesem Blogartikel wie Sie die IT-Sicherheit Ihrer Organisation verbessern können.